現場でよくあるトラブルを徹底解説! Active Directory移行の課題と解決策

本コラムをお読みいただきありがとうございます。

企業規模や業種を問わず、ITインフラの中核を担うActive Directory(AD)は、組織のユーザー管理やアクセス制御において重要な役割を果たしています。近年のM&A(合併・買収)にともなう組織統合や分割においては、ADの統合や分割が避けられないケースが多く見られます。これにより、異なるAD環境の統合や、既存のADから新しいADへの移行が必要となることがあります。

また、クラウドファーストの潮流の中で、Microsoft 365をはじめとするクラウドサービスの利用が拡大しています。これに伴い、オンプレミスのADからクラウドベースのEntra ID(旧Azure AD)への移行ニーズも高まっています。Entra IDへの移行は、クラウド環境でのシームレスなユーザー管理やセキュリティの強化を実現するために重要です。

このような背景から、企業はADの移行プロジェクトにおいて、計画的かつ段階的なアプローチを取ることが求められます。具体的には、移行前の現状分析、移行計画の策定、移行ツールの選定、テスト移行の実施、本番移行の実行、移行後の検証といったステップを踏むことが重要です。

しかしながら、AD移行プロジェクトは、高度な専門知識と豊富なリソースを必要とするため、お客様ご自身で完遂するには困難が伴う場合がございます。そこで、本コラムでは、私たちがこれまで経験してきたAD移行プロジェクトにおける「勘所」をご紹介いたします。読者の皆様のプロジェクトの一助となれば幸いです。

1.はじめに

Active Directoryの役割と構成

Active Directory(AD)は、Microsoftが提供するディレクトリサービスであり、企業内のユーザー、グループ、コンピューター、ポリシーなどの情報を一元管理するための基盤です。ADの主な役割は、認証と認可の提供、リソースへのアクセス制御、そしてセキュリティポリシーの適用です。

ADの構成要素の中心となるのはドメインコントローラー(DC)であり、ユーザー情報やセキュリティ情報を保持します。複数のDCを配置することで、冗長性と可用性を確保できます。ADはドメイン、ドメインツリー、フォレストという階層構造を持ち、組織の規模や構造に応じて柔軟に設計可能です。また、グループポリシー(GPO)を活用することで、ユーザーやコンピューターに対する設定を一括で管理できます。

このように、Active Directoryは企業のITインフラにおける中核的な役割を担い、効率的かつ安全な運用を支えています。またMicrosoft Azureでは、クラウドベースのIDおよびアクセス管理(IAM)サービスとしてMicrosoft Entra ID(旧Azure AD)が提供されています。Entra IDはクラウドネイティブなID管理機能を提供しながら、オンプレミスのADと連携することで、SSO(シングルサインオン)やMFA(多要素認証)などのサービスを実現することが可能です。

2.Active Directoryの分離・統合におけるプロセスについて

Active Directoryの一般的な分離プロセス

会社の分割などにより完全に独立したAD環境を構築する場合、Microsoftが提唱する「自律性と分離(Autonomy and Isolation)」の設計原則に基づき、「フォレスト分割」を以下のプロセスで実施します。

-

- ① 新しいAD環境の構築

- 新ドメイン/フォレストの設計と構築、DNS、OU、GPO、レプリケーション設計など

-

- ② オブジェクトの移行

- ユーザーアカウント、グループ、コンピューター、SIDなど

-

- ③ アプリケーションとサービスの再構成

- 認証先(Kerberos、LDAP、SAMLなど)の変更

- ④ テストと検証

-

- ⑤ 本番移行と旧環境の縮退

- 段階的な切り替えの実施、旧ドメインの不要なデータ削除などの実施

Active Directoryの一般的な統合プロセス

会社の統合などにより複数のAD環境を一つに統合する場合、一般的に以下のプロセスで実施します。

-

- ① 信頼関係の構築

- 統合元、統合先ドメイン間での信頼関係の設定

-

- ② オブジェクトの移行

- ユーザーアカウント、グループ、コンピューター、SIDなど

-

- ③ GPOとOUの再設計

- GPOの整理と統合、OU構造の管理しやすい構造への再設計

-

- ④ DNSゾーンの統合

- 名前解決の整合性確認

-

- ⑤ 移行後のチェックと最適化

- 認証、アクセス確認、ログオンスクリプトやプロファイルの確認、不要ドメインの縮退削除などの実施

分離・統合いずれの作業においても、実施前には要件の定義、設計、及び綿密な計画の策定が必須となります。パイロット移行(段階的な移行)を含めたテスト・検証を十分に行うことにより、本番切り替え時のトラブルを未然に防止することが可能となります。

3.Active Directory移行時によくあるトラブルとその影響度

いかに綿密に計画されたシナリオであっても、Active Directory移行時には予期せぬトラブルに遭遇することがあります。AD移行時によく発生する代表的なトラブルと、その影響度について解説します。

FSMOロール移行時の不具合

-

- トラブル

- ドメインコントローラー間のレプリケーションが、誤ったネットワーク設定や名前解決の問題により正常に行われていない状態で、最新ではないDCへのFSMO(Flexible Single Master Operation)ロール移行を試みると、移行が失敗する場合があります。

-

- 影響度

- この失敗によりFSMOロールが復旧できなくなった場合、AD全体の機能停止や再構築を余儀なくされる、極めて重大な影響が発生します。

SID履歴移行漏れによるアクセス権の喪失

-

- トラブル

- ユーザーやグループなどのオブジェクトを移行する際、元のSID(セキュリティ識別子)を保持するためのSID履歴の移行に漏れが生じる場合があります。

-

- 影響度

- 移行先のユーザーアカウントがファイルサーバーやアプリケーションへのアクセス権を失い、サービスが利用不可になります。このアクセス権を再度付与し直す作業は、膨大な工数が掛かる場合があります。

GPOの競合または適用漏れ

-

- トラブル

- 移行先の環境でGPOが正しく適用されない、または複数のGPO設定が競合することで、セキュリティ設定やログオンスクリプトが機能しなくなることがあります。

-

- 影響度

- 意図しない動作が引き起こされます。具体的には、ネットワークドライブやプリンターが使用できない、あるいはファイアウォールの設定やパスワードポリシーが適用されずに端末のセキュリティリスクが増大するといった深刻な影響が生じます。

4.Active Directoryの移行に際し確認すべきチェックポイント

前章で述べたトラブルを未然に防止するため、ADの移行前に必ず確認すべき必須チェックポイントは以下の通りです。

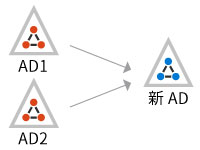

DNS構成と名前解決の確認

ADはDNSに強く依存しており、DNSが正しく設定されていない場合、ドメインコントローラーの検出やユーザーログオンが失敗します。

- 確認内容

-

dcdiagやnslookupコマンドを用いてDNSの健全性や名前解決ができることを確認します。また、DNS管理ツールなどでDNSゾーンがAD統合型であることを確認します。

DNS管理ツール画面イメージ

レプリケーションの健全性チェック

移行前に、すべてのドメインコントローラー間でADレプリケーションが正常に行われているかを確認することが不可欠です。

- 確認内容

- レプリケーションに問題があると、移行中にハングアップや移行後にデータの不整合や認証エラーが発生したりする原因となります。repadminコマンド等を使用してレプリケーションの状況を確認します。

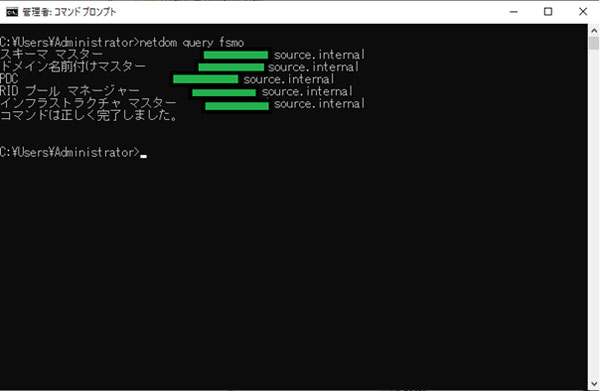

FSMOロールのオーナーと移行計画の確認

ADには5種類のFSMOロールが存在します。移行時、どのDCがこれらのロールを保持しているかを把握し、必要に応じて移行する必要があります。

- 確認内容

-

netdom query fsmoやそれに関連するコマンドを用いて、現在のロールオーナーを確認します。

コマンドプロンプト画面イメージ (FSMOロールオーナー確認)

SIDHistoryの保持とアクセス権の継続性

ユーザーやグループの移行時に元のSIDを保持しておかないと、ファイルサーバーやアプリケーションにおけるアクセス権が失われる可能性があります。

- 確認内容

- Microsoftが提供しているADMT(Active Directory Migration Tool)を使用するのであれば、SIDHistoryを有効化して移行を実施します。移行後にはwhoamiコマンドなどでSIDが正しく保持されていることを確認します。

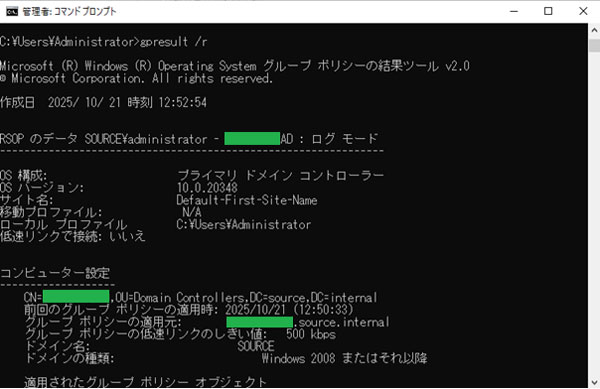

GPOの整合性および適用状況

移行後にGPOが正しく適用されない場合、セキュリティ設定やログオンスクリプトが機能しなくなります。

- 確認内容

-

設計書に基づいてOUの構造とGPOの整合性を確認します。gpresultコマンドなどを使用し、ポリシーの適用状況を確認することが重要です。

コマンドプロンプト画面イメージ (GPO適用状況確認)

5.実績ある移行ツールで安全に確実にActive Directoryを移行するには

分離も統合もオブジェクトの移行を行う場合にはMicrosoftが提供しているADMTを使用する場合がほとんどでした。しかし、ADMTはWindows Server 2003時代に提供されていた移行ツールであり、サーバーではWindows Server 2012 R2以降、クライアントではWindows8.1以降のOSは正式にサポートされていません。そのため、最新のOS環境で使用する場合は、事実上自己責任の下で利用せざるを得ない状況です。

このADMTのサポートギャップとリスクを回避し、大規模かつ複雑な移行プロジェクトを安全かつ確実に完遂するため、当社では、パートナーであるクエスト・ソフトウェア社のADマイグレーションツールを採用しています。

当社が提供するADマイグレーションサービスでは、同社の実績あるツールである「Migration Pro for Active Directory (MPAD)」、および「On-Demand Migration for Active Directory (ODMAD)」を活用し、ADの移行を支援しています。詳細は以下のサービスページをご覧ください。

企業活動の中枢を担うActive Directoryを安全・確実に移行

「Active Directoryマイグレーションサービス」

6.さいごに(まとめ)

本コラムでは、Active Directory移行プロジェクトを安全かつ確実に実施するために、現場で発生しがちなトラブル事例と、それを防ぐための必須チェックポイントについて解説しました。

移行成功の鍵は、一見当たり前とされる「DNS構成」「レプリケーションの健全性」「SIDHistoryの確実な移行」といった基礎的な要素を、抜け漏れなく正確に実施することに尽きます。ITインフラの中核を担うADの移行を正確に行うことで、新しい組織や企業の強固な基盤を支えることが可能となります。

最後までお読みいただき、ありがとうございました。

コラムですべてをお伝えすることはできませんので、「こういうことはできるの?」、「こういう時はどうすればよいの?」、「他社はどういう工夫をしているの?」等々、疑問があれば遠慮なくお問い合わせをいただければと思います。

弊社では、高い技術と知見を持つ数多くのITエンジニアが在籍しており、Active Directoryをはじめ、各種インフラストラクチャの構築や刷新、ランサムウェアに代表されるセキュリティ対策、クラウドや業務改革を実現する各種システムの開発・導入等、ICT全般にわたるサービスを提供しています。ICTにおける課題やお悩みがあれば、ご遠慮なく当社ウェブサイトよりお問い合わせいただければ幸いです。