セキュリティ技術者が語る

コロナ禍で重視されるセキュリティ対策

コラム概要

昨今のコロナ禍による事業環境を背景に、これまでのサイバー攻撃対策に加え、テレワークをはじめとする新しい事業環境に対するセキュリティ対策のご相談をいただくことが増えました。

多くのお客様にセキュリティ対策をコンサルティング・導入してきた経験から、コロナ禍を機に企業各社のセキュリティ対策のニーズがどのように変わり、どのようなセキュリティ対策が必要とされるのかを私なりに考えてみたいと思います。

1. コロナ禍で変化したセキュリティの脅威

近年、企業を取り巻くサイバー攻撃の被害が多く発生しており、その対策は重要な経営課題になっています。

これは、サイバー攻撃や内部不正により企業が保有する機密情報や顧客情報が漏洩するインシデントが発生すると、実際の被害に加え、顧客や世間からの信用が失墜し株価下落など企業価値の低下や存続の危機にまで脅威が及んでしまうことに起因しています。

このような背景の中、2020年初めに突如として発生した新型コロナウイルス(COVID-19)により、企業におけるセキュリティ対策のニーズに変化が出ています。

2021年3月に情報処理推進機構IPAが「情報セキュリティ10大脅威 2021」を公開しました。

この「情報セキュリティ10大脅威」は前年に発生した情報セキュリティ事案を基に有識者によりランク付けされ、毎年「個人編」「組織編」について公開されています。

| 昨年 順位 |

組織に対するセキュリティの脅威 | 順位 | 個人に対するセキュリティの脅威 | 昨年 順位 |

|---|---|---|---|---|

| 5位 | ランサムウェアによる被害 | 1位 | スマホ決済の不正利用 | 1位 |

| 1位 | 標的型攻撃による機密情報の窃取 | 2位 | フィッシングによる個人情報等の詐取 | 2位 |

| NEW | テレワーク等のニューノーマルな働き方を狙った攻撃 | 3位 | ネット上の誹謗・中傷・デマ | 7位 |

| 4位 | サプライチェーンの弱点を悪用した攻撃 | 4位 | メールやSMS等を使った脅迫・詐欺の手口による金銭要求 | 5位 |

| 3位 | ビジネスメール詐欺による金銭被害 | 5位 | クレジットカード情報の不正利用 | 3位 |

| 2位 | 内部不正による情報漏えい | 6位 | インターネットバンキングの不正利用 | 4位 |

| 6位 | 予期せぬIT基盤の障害に伴う業務停止 | 7位 | インターネット上のサービスからの個人情報の窃取 | 10位 |

| 16位 | インターネット上のサービスへの不正ログイン | 8位 | 偽警告によるインターネット詐欺 | 9位 |

| 7位 | 不注意による情報漏えい等の被害 | 9位 | 不正アプリによるスマートフォン利用者への被害 | 6位 |

| 14位 | 脆弱性対策情報の公開に伴う悪用増加 | 10位 | インターネット上のサービスへの不正ログイン | 8位 |

出典:独立行政法人情報処理推進機構(IPA)「情報セキュリティ10大脅威 2021」https://www.ipa.go.jp/security/vuln/10threats2021.html

「情報セキュリティ10大脅威」は、実際に発生したセキュリティ事故の社会的影響度によって順位が変動しますが、組織向けのセキュリティ脅威では、昨年度から変わらずにランクインしている脅威が7項目、新たにランクインした脅威が3項目となっています。

中でも、「テレワーク等のニューノーマルな働き方を狙った攻撃」は昨年の圏外から一気に3位にランキングしています。

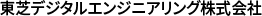

また、1位にランキングされた「ランサムウェアによる被害」は、2017年に「WannaCry」が Windowsの脆弱性を突いてパソコンのファイルを勝手に暗号化して身代金を要求する被害が世界中で発生しました。

この「WannaCry」は、事前に公開された脆弱性情報を悪用(10大脅威の10位)して攻撃を仕掛けたものでしたが、当時はパターンファイルによるウイルス対策が主体で、ランサムウェアの動きやマルウェアをパターンファイルで検知できず、あっという間に感染が拡大して世界中で甚大な被害を招いてしまいました。

このランサムウェア対策として、従来型のパターンファイルによるウイルス対策ではなく、パソコン上の怪しい動き、振る舞いを機械学習で検知するセキュリティ対策ソフトウェアの導入が進み、10大脅威における「ランサムウェアによる被害」のランキングは2017年は2位、2018年と2019年は3位、2020年には5位までランクダウンして脅威を抑え込めたという見方をしていましたが、今回は再び1位になっており、再び脅威が増加していることを示しています。最近では2021年5月に米国の石油会社がランサムウェア被害にあいパイプラインの操業が停止、4.8億円の身代金を支払ったとの報道があり、脅威が継続している状況と言えます。

2. コロナ禍で変化する5つのセキュリティ対策

前述した情報処理推進機構IPAの「情報セキュリティ10大脅威 2021」を踏まえ、コロナ時代にセキュリティ対策のニーズがどのように変わるのかを私なりに考えました。

2020年春に新型コロナウイルスによる緊急事態宣言が発出され、急遽、テレワークを導入する企業が増加しました。社外からのネットワーク接続やパソコンを会社から持ち出す際の暗号化、オンラインミーティングのツールなど、テレワークを始める前に対処すべき課題が未解決のままでテレワークを開始せざるを得なかった企業が多かったと思います。

これを背景に、今後必要とされるセキュリティ対策を考える上での "変化" をまとめておきたいと思います。

- 集合型から地理を含めた分散型の仕事環境に変化

- 従来の本社集中型から分散した作業環境ごとのセキュリティ対策に変化

- プロセス重視型からジョブ型に仕事の進め方が変化

このような "変化" を踏まえて考えると、今後、企業で取り組むべきセキュリティ対策が見えてきます。私が考える "変化" に対応するためのセキュリティ対策を5つお話ししたいと思います。

- 対策① エンドポイントセキュリティ

- 対策② セキュリティパッチ配信・適用とネットワーク検疫

- 対策③ ゼロトラストネットワーク

- 対策④ 端末管理

- 対策⑤ 不正操作抑制

対策① エンドポイントセキュリティ

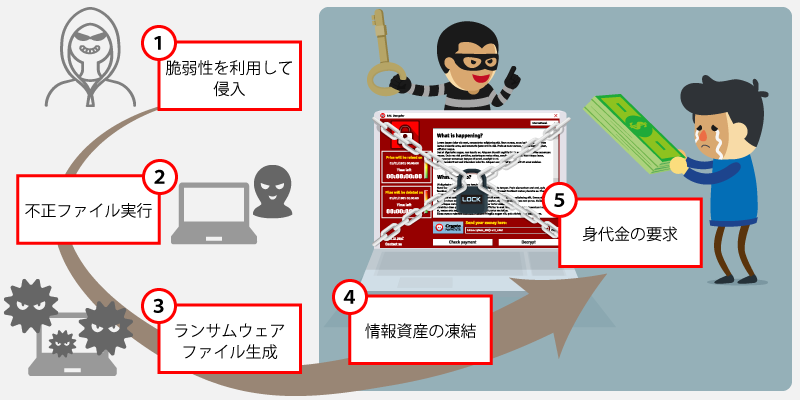

ひとつめは、パソコンなどの "端末" そのものを対策する「エンドポイントセキュリティ」になります。

新型コロナウイルスによるテレワークの浸透で自宅などの社外でパソコンを使用する機会が格段に増えたこと、またパソコンが不審な挙動をしても周りの人やセキュリティに詳しい人にすぐに聞けない環境にあることから、"端末(エンドポイント)" をしっかりと守るセキュリティ対策が重要になると考えています。

「WannaCry」が大流行して多くの被害を発生させた経緯は前述しましたが、今後も未知の脅威に対応できないケースは容易に予想され、100%防御することは難しいと考えています。

このため、ビッグデータやクラウドを活用して、AIで "端末" の挙動を分析して早期発見する「EDR(Endpoint Detection and Response)」の導入が進むものと見ています。

これまでのパターンや振る舞い、機械学習の機能により一定の検出は可能ですが、新種や未知の脅威を検出できないケースがあります。これに対して EDRは「エンドポイントでの検出と対応」と言われる通り、各エンドポイントの挙動を検知サーバーがリアルタイムに収集し、クラウド上で各国から収集したビッグデータ、脅威情報と照合し、AIによる分析でサイバー攻撃を早期に検知する仕組みになります。

対策② セキュリティパッチ配信・適用とネットワーク検疫

脆弱性を突いたサイバー攻撃から端末を守るためには、セキュリティパッチの早期適用が必要不可欠です。

しかし、 Windows 10からセキュリティパッチが大容量化したことに加え、テレワーク環境ではネットワークの通信速度が社内環境と比べて劣ることも重なり、WSUS(Windows Server Update Services)が実行できない、セキュリティパッチが適用できないなどの事象が多く発生しています。

働き方改革の潮流もありますので、仮にコロナが収束したアフターコロナの世界においてもテレワークが無くなることはないと考えると、テレワーク環境においてもしっかりとセキュリティパッチが適用できる仕組みの重要性は増す一方だと考えます。

また、セキュリティパッチが適用されていない危険な端末を経由して社内ネットワークや他のテレワーク作業者に脅威が拡大することを防止するために、危険な端末を社内ネットワークに接続させない(検疫)ことも従来以上に重要視されると考えています。

このほか、現在はサーバーやネットワークを主体に脆弱性診断を行い、必要に応じて個々に対処するケースが多いと思いますが、セキュリティの脅威が巧妙化していることを考えると、今後はネットワークに接続する全ての端末(エンドポイント)に対して定期的な脆弱性診断を実施する必要も高まると想定しています。

対策③ ゼロトラストネットワーク

これまで社外から社内にアクセスするには、VPN※1 を経由したネットワーク接続が主体でしたが、コロナ禍により急遽、テレワークにシフトしたことで社外から社内に接続する端末数が増加、社内に接続するためのVPN機器の負荷が高まり、特に朝の時間帯などはアクセスが集中し接続できない事象が多く発生したようです。

ネットワーク構成の変更やキャリア回線の増強、VPN機器台数の追加などで急場を凌いだものの、コストや保守メンテナンス、運用が増加したなどの課題を抱えたままと言うお客様も多くいらっしゃいます。

※1VPN:Virtual Private Network(バーチャル プライベート ネットワーク)

従来のVPNを経由したネットワーク接続に対して、新しいネットワーク接続の形態が『ゼロトラストネットワーク』です。

『ゼロトラストネットワーク』では、テレワーク環境などの社外からインターネットに接続し、クラウド上の特定の接続ポイントにアクセスします。AWSやAzureなどインターネットサービスや社内システムなど全ての接続先をこの接続ポイントがコントロールして、アクセス先が安全であることを確認する仕組みになります。

従来のVPNによるネットワーク接続が社内/社外の「セキュリティの境界」を守るという考えに対して、『ゼロトラストネットワーク』ではセキュリティの境界を意識したり、通信を1ヵ所に集約する必要が無くなります。

このように『ゼロトラストネットワーク』は、パソコンから効率的なネットワーク経路で必要なサービスにアクセスすることが可能になる仕組みになりますが、利用者数やニーズによっては高価になってしまうことから、利用要件に沿った最適なサービス選定が必要になると考えてます。

私の部隊では、『セロトラストネットワーク』の実現や導入をサポートするサービスを開発中ですので、近い内にお披露目させていただければと思います。

対策④ 端末管理

テレワークの拡大により、パソコンなどの端末が自宅などの社外に置かれ、社外で使われるケースが多くなっています。これに伴い、端末の管理がより一層、重要視されると考えます。

ひとくちに "端末管理" といってもさまざまな側面がありますので、脅威となりうる場面ごとにまとめてみます。

-

- IT資産管理の徹底

-

パソコンやタブレットなどネットワークに接続する端末のOSや導入ソフトウェアを管理しておくことはセキュリティ対策を行う上での大前提となります。

その役割として多くの企業で導入されているのが「IT資産管理」になり、OSや導入ソフトウェアの確認、セキュリティパッチの適用状況などを集中的に管理する仕組みとして活用されています。

これまでは、端末は社内にあることからIT資産管理のサーバーはオンプレミス環境に設置しているケースが多いと思いますが、コロナ時代では管理すべき端末が自宅などの社外に点在するため、管理すべき情報を収集して管理できないとのご相談も増えています。

IT資産管理のサーバーを分散設置する、またはクラウド型のIT資産管理に切り替えることも検討する必要があると考えます。

-

- 会社パソコンの私的利用制限

-

業務で使用する会社パソコンを私的に利用してマルウェアに感染、その後、感染した会社パソコンを社内ネットワークに接続したことで踏み台の元となり、情報漏洩に繋がった事例もあります。社員への教育などでリテラシーを向上させることも大切ですが、パソコンを操作したログを取得するなどユーザーを抑制する仕組みも検討する必要があると考えます。

-

- 会社パソコンの紛失による情報漏洩

-

業務で使用するパソコンが自宅やカフェなどに置かれるため、パソコンが盗難に遭うリスクも高まります。現実に盗難されたパソコンから保存していたデータが漏洩した事例も発生しています。

悪意ある盗難を防ぐことは難しい側面もありますので、パソコンを物理的にロックするなどの対策に加え、万が一、盗難に遭った場合に備えたシンクライアント化やディスクの暗号化、重要情報の自動暗号化などの予防を講じておくことが必要だと考えます。

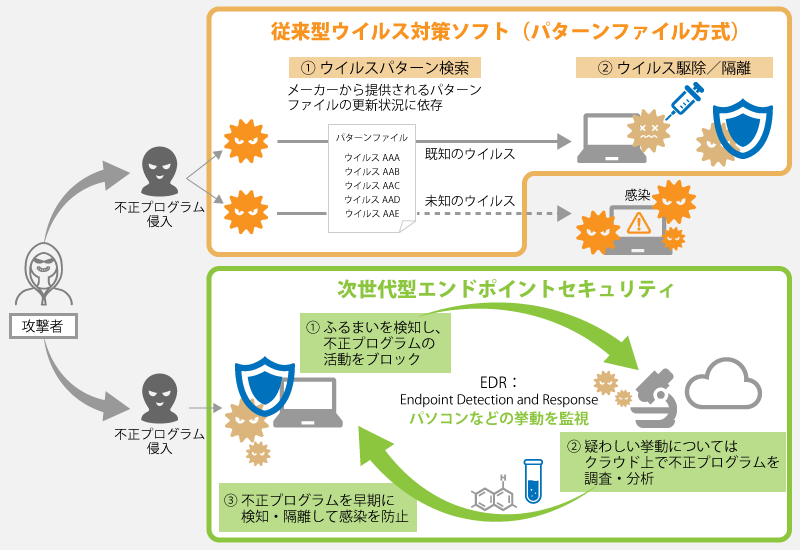

対策⑤ 不正操作抑制

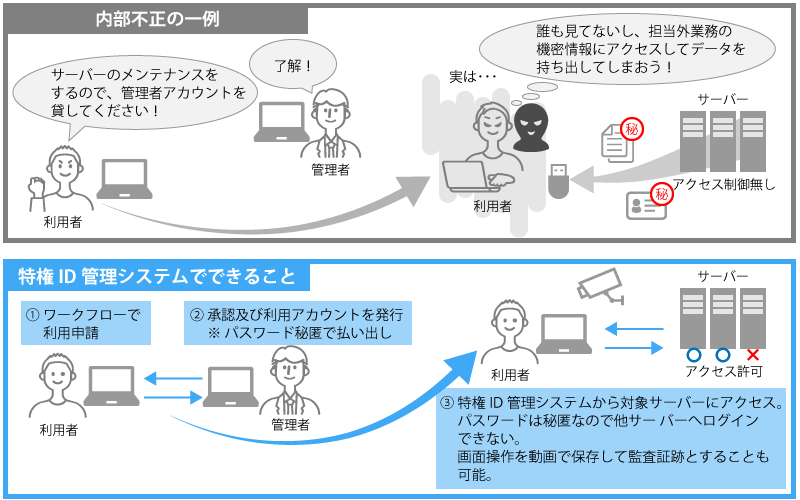

転職者が会社の機密情報を持ち出して転職先に持ち込む事件やお客様の代わりに ITベンダーがシステムメンテナンスをする際に不正に出金処理をしていた事件が大々的に取り上げられました。

これまでの社内で仕事をしていた時には、上司や同僚の目があり、抑止効果が働いていましたが、テレワークなどの個作業では抑止が働きにくくなることを考えると、不正操作を抑制する施策も考えていく必要があると考えます。

例えば、テレワークで使用する会社パソコンの操作を収集して不正な操作を察知することや、IDを管理する仕組みは急いで検討すべき対策のひとつではないかと考えます。

また、システムメンテナンス等でITベンダーなどの第三者に管理者権限を渡して作業せざるを得ないケースも多くあると思います。

特権ID管理の仕組みがあれば、作業者が事前に管理者アカウントの利用をワークフローで申請し、その期間だけ有効な管理者アカウントとパスワードで作業を行い、操作した画面を録画して監査証跡として保管しておくことも可能になります。

このほか、特定の操作、例えば情報を記録媒体に出力する操作を行った場合には管理者にアラート通知する機能を使うことも内部不正対策として有効です。そして、このような対策は今後も導入が進むものと考えます。

3. おわりに

最後までお読みいただき、ありがとうございました。

長年、セキュリティに携わるITベンダーの立場で「コロナ禍で重視されるセキュリティ対策」と題して、5つの方向性をお話しさせていただきました。

セキュリティ対策の重要度は増し、また対策する優先順位も大きく変化していると実感しています。

みなさんが取り組まれるセキュリティ対策に少しでも役に立てば、これ以上の幸せはありません。

当社では、サーバーやネットワークといったインフラ構築サービス、セキュリティパッケージ導入サービスを提供しています。インフラ導入や活用・運用、セキュリティ対策でお困りであれば、お気軽にご相談ください。