次世代の標的型攻撃対策ソフトウェア「FFRI yarai」 概要

未知の脅威に対抗する日本発の標的型攻撃対策ソフトウェア

次世代の標的型攻撃対策ソフトウェア「FFRI yarai」

FFRI 社の「FFRI yarai」は、純国産の「標的型攻撃」対策ソフトウェアです。 従来のセキュリティ対策では守りきれない巧妙で悪質なサイバー攻撃から、お客様の大切な情報資産を守ります。

目次:

サイバー攻撃における「標的型攻撃」の脅威

「FFRI yarai」標的型攻撃防御デモムービー

典型的な「標的型攻撃」により情報が詐取される被害のイメージと、「FFRI yarai」がこの「標的型攻撃」を未然にブロックする様子のデモムービーです。

サイバー攻撃における「標的型攻撃」とは

サイバー攻撃における「標的型攻撃」とは、特定の組織・団体、個人に対し、経済的利益あるいは安全保障に影響を与えるなどの意図を持って、重要な機密情報を窃取する活動、あるいは、情報を窃取するための偵察活動のことです。

「標的型攻撃」は、ソーシャルエンジニアリングや脆弱性攻撃などのテクニックを組み合わせ、標的に対してマルウェアを送信し、リモート制御しながら情報窃取や偵察を行います。

「標的型攻撃」は、単なるウイルス攻撃ではなく、特定の標的を狙ったハッキング行為であり、セキュリティ対策を回避する様々な攻撃手法が用いられています。 従って、標的型攻撃に対抗するためには、「標的型攻撃」に特化した対策が必要となります。

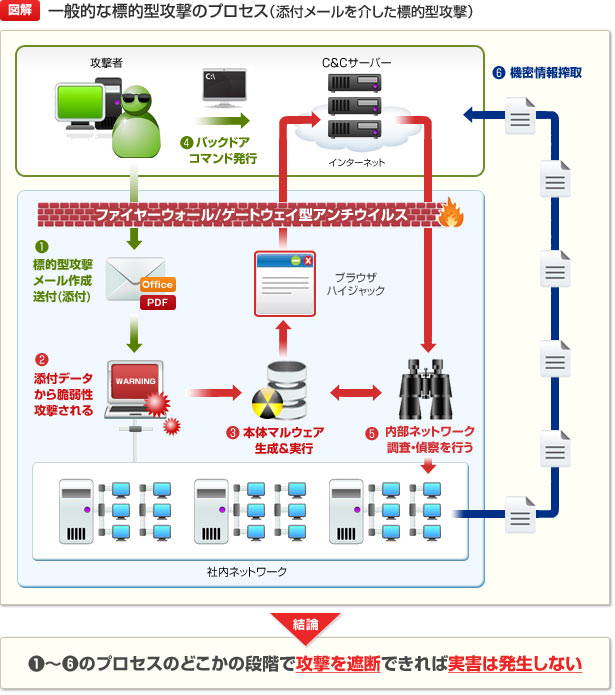

典型的な「標的型攻撃」のプロセス

図解 一般的な標的型攻撃のプロセス (添付メールを介した標的型攻撃) - FFRI Yarai

-

上図に示すように、「標的型攻撃」の一般的なプロセスは、攻撃者が対象にメールを送付することから開始されます。

攻撃者は、メールに PDF ファイルなどのデータファイルを添付します。 そのメールは、添付ファイルを開くことを依頼する文面となっています。 メールの文面は「騙しのテクニック」 (= ソーシャルエンジニアリング) を駆使したものになっていて、不注意なメール受信者が、添付ファイルを開くように誘導するものです。

-

不注意なメール受信者が添付ファイルを開くと、 PC のセキュリティ脆弱性が攻撃されます。

-

攻略が成功すると、本体マルウェアの生成・実行により、PC は攻撃者が設置した「C&C サーバー」と通信を開始します。

-

攻撃者は「C&C サーバー」に、バックドアコマンドを発行します。

-

攻撃者の指令の元、内部ネットワークの調査・偵察が行われます。

-

最終的に機密情報が搾取されます。

「標的型攻撃」は、攻撃対象ごとにカスタムメイドされていることが多いため、メールが到達する前にブロックすることは極めて困難です。 従って、攻撃プロセスのいくつかの「防御ポイント」で対策を実施し、トータルリスクを軽減することが重要です。

対策のポイント

「図解 一般的な標的型攻撃のプロセス (添付メールを介した標的型攻撃)」にあるとおり、標的型攻撃の攻撃プロセスのどこか1箇所でも遮断できれば、被害は発生しません。

しかし、従来型のセキュリティ対策では、以下のような攻撃からシステムを守りきることは困難です。

-

「標的型攻撃」のトリガとなる未知・既知の脆弱性攻撃

-

未知のマルウェア攻撃

この問題に対して、東芝デジタルエンジニアリングは FFRI 社の「FFRI yarai」を提案します。

「FFRI yarai」は、エンドポイントでシステムを保護する独自の対策ソフトウェアです。 従来型のセキュリティ対策では対応が困難な攻撃からシステムを守ります。